El último integrante de la generación de CPUs Ryzen 7000 ha llegado a nuestras manos, pudiera parecer el hermano menor de todos pero este Ryzen 7 7800X3D tiene la tecnología 3D V-Caché que promete convertirlo en el más rápido en su clase.

Para los que no saben la tecnología 3D V-Caché en los CPU de AMD los convierte en uno de mucha potencia. Esta tecnología había sido aplicada antes al Ryzen 7 5800X3D pero ahora la serie 7000 acaba de recibir esta “bendición”.

En los siguientes párrafos les voy a contar mi experiencia de varias semanas de prueba intensa con este CPU así también como los resultados comparativos con el Ryzen 7 5700x. A continuación vamos a conocer las especificaciones de este Ryzen 7 7800X3D y entenderemos un poco como funciona 3D V-Cache:

- Familia de productos: Procesadores AMD Ryzen™

- Línea de producto: Procesadores AMD Ryzen™ 7

- # de núcleos de CPU: 8

- # de los hilos: dieciséis

- máx. Reloj de impulso: Hasta 5,0 GHz

- Reloj básico: 4,2 GHz

- Caché L1: 512 KB

- Caché L2: 8MB

- Caché L3: 96MB

- TDP predeterminado: 120W

- Tecnología de procesador para núcleos de CPU: FinFET de 5nm de TSMC

- Socket de la CPU: AM5

- máx. Temperatura de funcionamiento (Tjmáx): 89°C

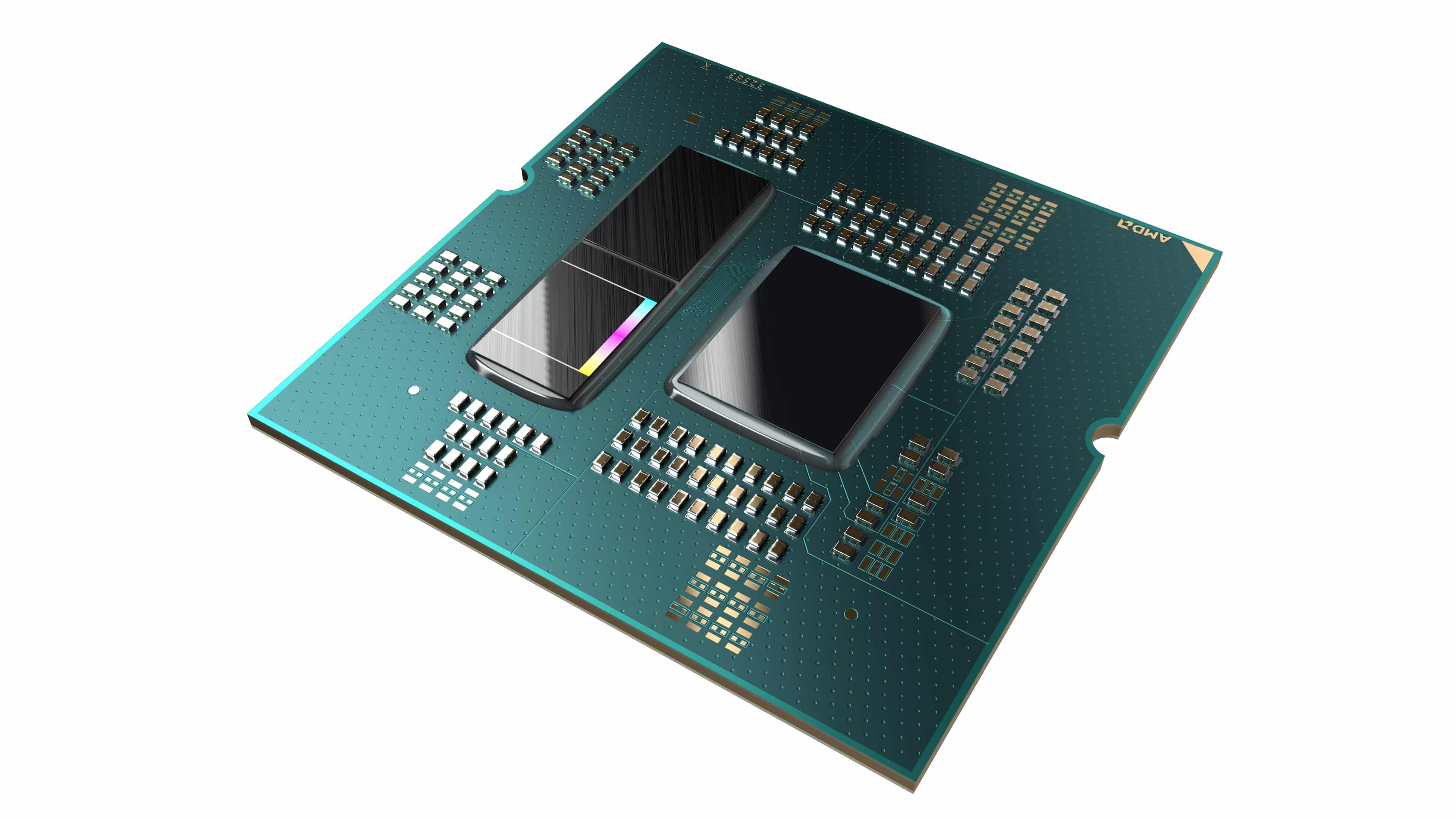

El 3D V-Cache es algo difícil de explicar pero la forma más simple de entenderlo es que todo CPU actualmente tiene las capas de Caché (L1, L2 y L3) de forma horizontal y van entrando en funcionamiento conforme se carga el CPU. El 3D V-Cache es como su nombre lo indica, Cache Vertical y va funcionando por capas, mientras más se carga el CPU más va entrando en cada capa. El tema aquí es que no todos los núcleos del CPU actualmente utilizan el V-Caché, en el caso de este Ryzen 7 7800x3D solo se utilizan 6 de los 8 núcleos que este posee.

Estos núcleos con el 3D V-Cache activado tienen mayor rendimiento y obviamente la carga se siente menor a lo que pueden dar más de sí mismos. Es como convertir un CPU normal en algo de mayor rendimiento tan solo cambiando la orientación de cómo se lee el cache. El truco de AMD aquí es lanzar estos CPUs especiales con V-Cache, GPU integrada y venderlo como el que más rendimiento tiene pero las pruebas hablaran por sí solas además de que este CPU es relativamente bueno para su precio y funcionalidad.

Una de las mejoras que este CPU tiene es que el reloj aumenta unos 500 Mhz para el modo boost para cuando sea necesario, agregando aún más la potencia necesaria para poder darnos una excelente experiencia visual además de tener un mejor manejo en multiprocesos.

El corazón de nuestra PC Gamer es el amado CPU y sobre todo la más potente en ella lo que siempre debemos tener presente es la potencia del mismo. Tarjetas de video van y vienen pero mayormente el CPU es lo que más se mantiene a lo largo del tiempo. Los CPU AMD Ryzen 7 siempre se han caracterizado por ser la mejor opción para los gamers no tan extremos pero que buscan una buena experiencia a la hora de jugar sea en resoluciones 1080p, 1440p o 4K.

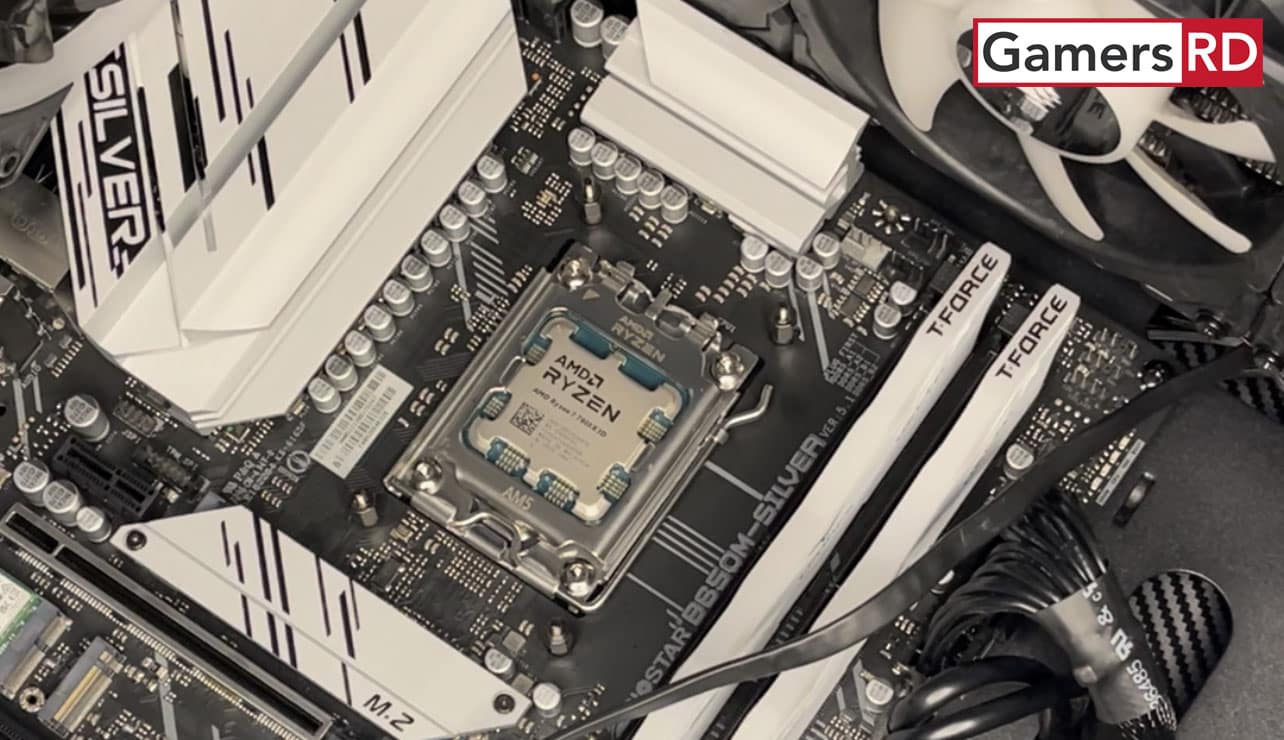

A la hora de montar el CPU este funcionó perfectamente con los mismos brackets que eran utilizados en el socket AM4 pero con mucha precaución siempre es bueno revisar que el enfriamiento está bien instalado en el CPU. Recuerden que muy ajustado o muy suelto puede traer problemas.

Las pruebas para este CPU fueron realizadas en una PC con las siguientes especificaciones:

- Motherboard: Biostar B650M-Silver AM5

- RAM: T-Force Delta RGB 2x16GB DDR5-6400

- GPU: NVIDIA RTX 4080 FE

- MONITOR: AGON PRO AG324UX 4K UHD 144Hz

- SSD: Corsair MP600 PRO NH de 2TB

- PSU: Be Quiet! Pure Power 12 M Fully-modular

- Case: Cyberpowerpc Standard

- Enfriamiento: Corsair iCUE H150i Elite Capellix Liquid Cooler

- Pasta termica: Noctua NT-H2

- Sistema Operativo: Windows 11 Pro 22H2

Esta generación de CPUs AMD los considera como lo más potentes en el mercado ya que tienen un rendimiento por cada núcleo individual mayor a la generación anterior y lo mejor de todo es que AMD está comprometido a cumplir con el soporte de el socket AM5 hasta 2025 por lo que no debemos preocuparnos de cambiar por ahora aunque el problema mayor es que solo es compatible con memorias DDR5.

El Ryzen 7 7800X3D tiene una iGPU integrada que aunque no es utilizada para jugar nos ayuda a tener cierta distinción en cuanto al rendimiento. Las especificaciones son las siguientes:

- Modelo de gráficos: Gráficos AMD Radeon™

- Recuento de núcleos de gráficos: 2

- Frecuencia de gráficos: 2200 MHz

- Base de la GPU: 400 MHz

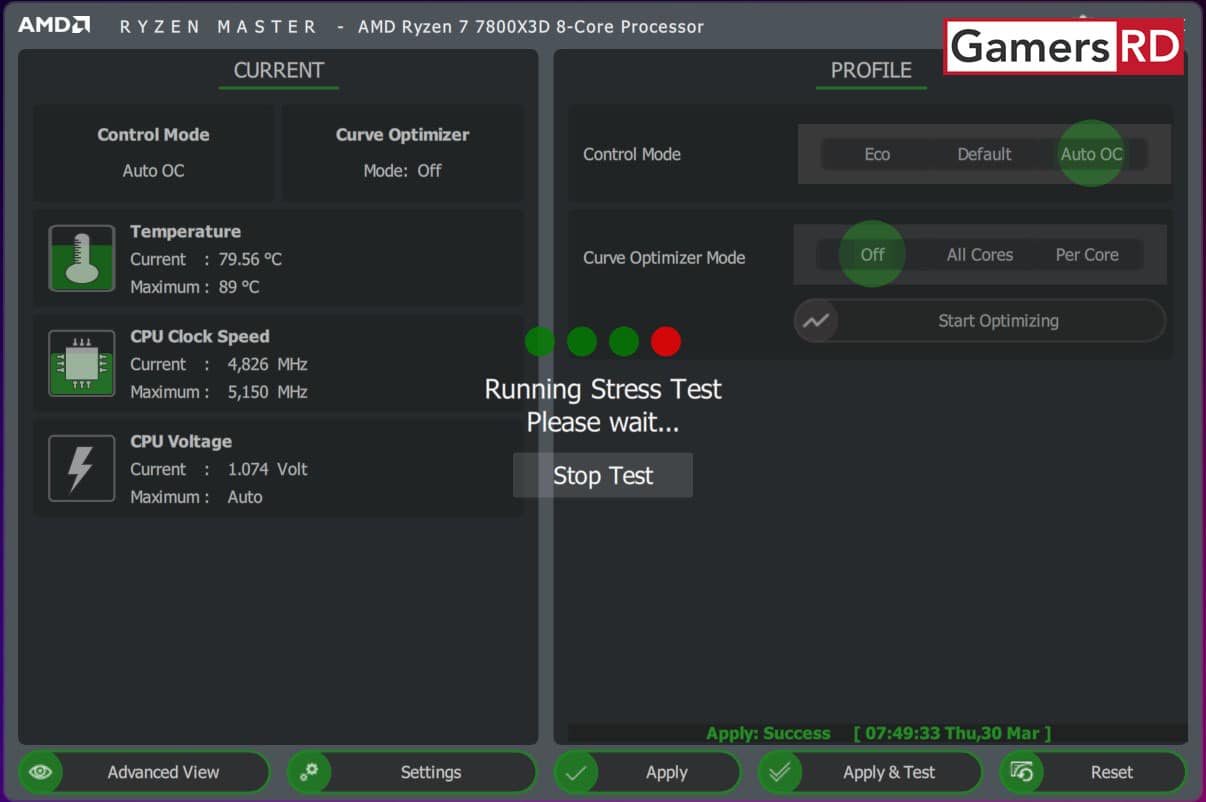

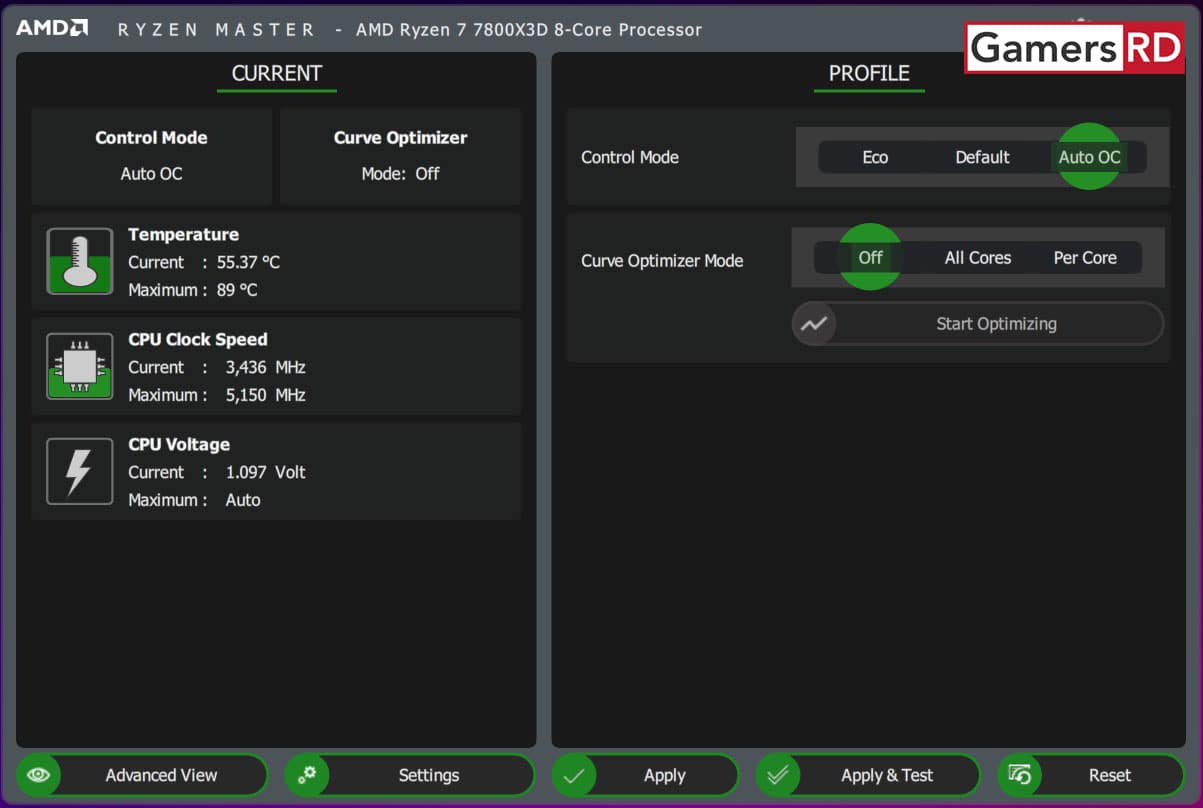

Hablemos de temperatura

AMD siempre se ha calificado por mantener unas temperaturas decentes sin importar el sistema de enfriamiento y eso es una realidad en cada una de las generaciones. Este CPU está preparado para calentarse no más de 89 C y para mi gran sorpresa en grandes pruebas de estrés bajo diferentes programas no alcanzó más de 79 C. Obviamente estas son pruebas de estrés donde se somete el procesador a un constante proceso utilizando prácticamente el 100% del mismo pero de forma cruda. Si por ejemplo a la hora de jugar tenemos una variedad entre altas y bajas que rondan los 60 a 65 Celsius.

Ese “sweet spot” de AMD siempre me va sorprender y la verdad es que son unos procesadores que se saben comportar y aunque mi AIO H150i Elite Capellix es uno de los mejores en su clase en ningun momento senti que la bomba de enfriamiento o los abanicos aumentaban para mantener la temperatura. El mismo coolant se mantuvo en 30 C lo que es un reto en comparación a los CPUs de Intel que por ofrecer más potencia necesitamos contar con un buen sistema para enfriarlos.

Como pueden ver arriba en una prueba de estrés el CPU se compró de manera decente y por supuesto una vez terminada la prueba este volvió a una temperatura estable por debajo de los 55C.

Sin duda alguna a la hora de hacer varios procesos este procesador también cuenta con su excelente manejo, demostrando que está listo para darnos lo mejor pero de forma medida. Esos 8 núcleos dan un buen rendimiento pero es imposible compararlo con un i9 13900K ya que el rendimiento cae por debajo sea jugando en resoluciones 1440p o 4K como es mi caso. Antes de continuar con las pruebas, quiero dejar claro que todas estas pruebas fueron realizadas con las configuraciones por defecto de los programas, las capturas de pantalla fueron realizadas a una resolución 1440p en gráficos Ultra o los más altos posibles.

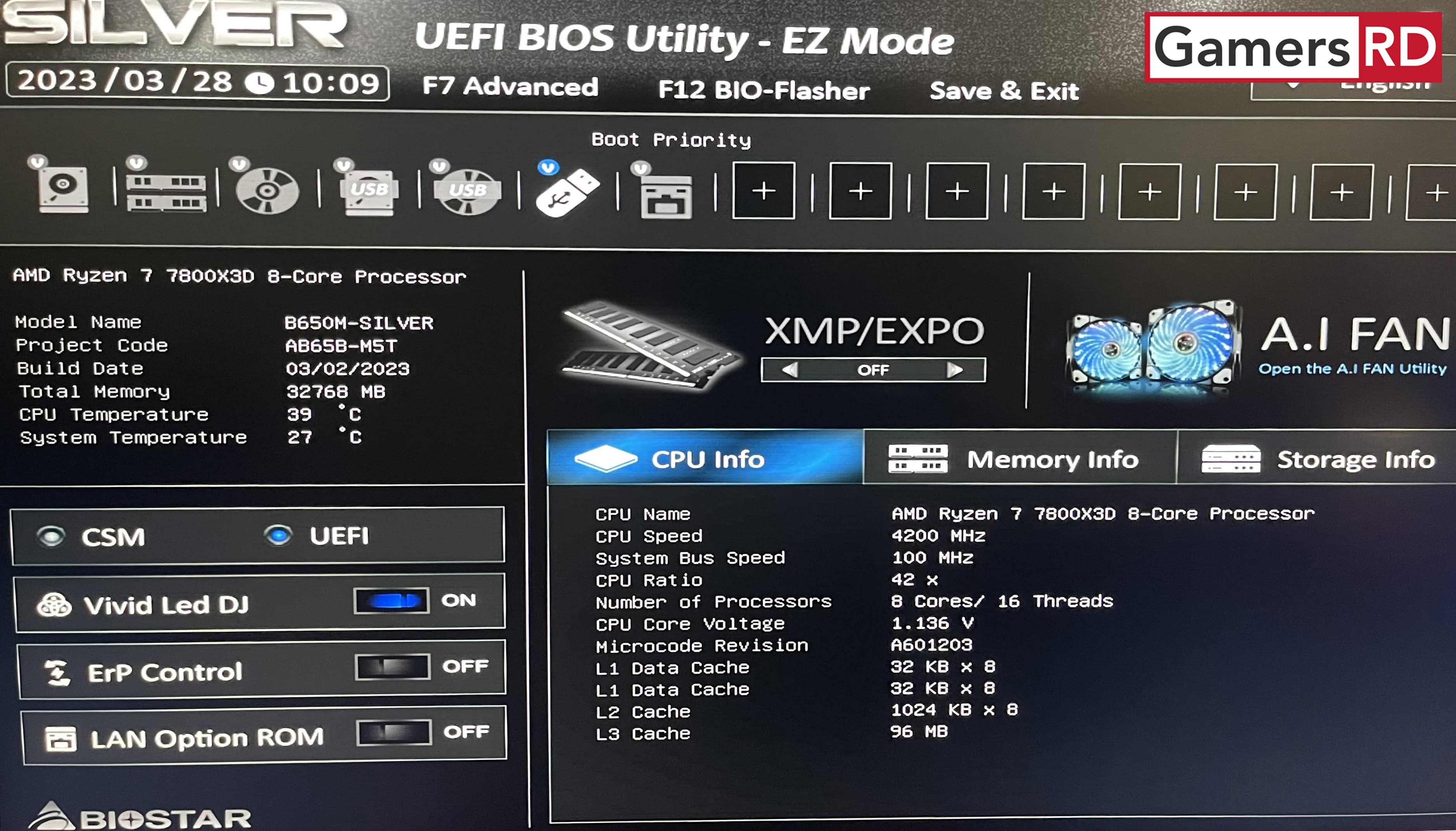

La primera imagen que vemos es la parte de CPU-Z, donde podemos ver un poco más a detalle, algo parecido a las especificaciones mostradas arriba pero un poco más detalladas. Además de esto vemos tanto los detalles del CPU o los de la GPU integrada para que puedan tener una referencia.

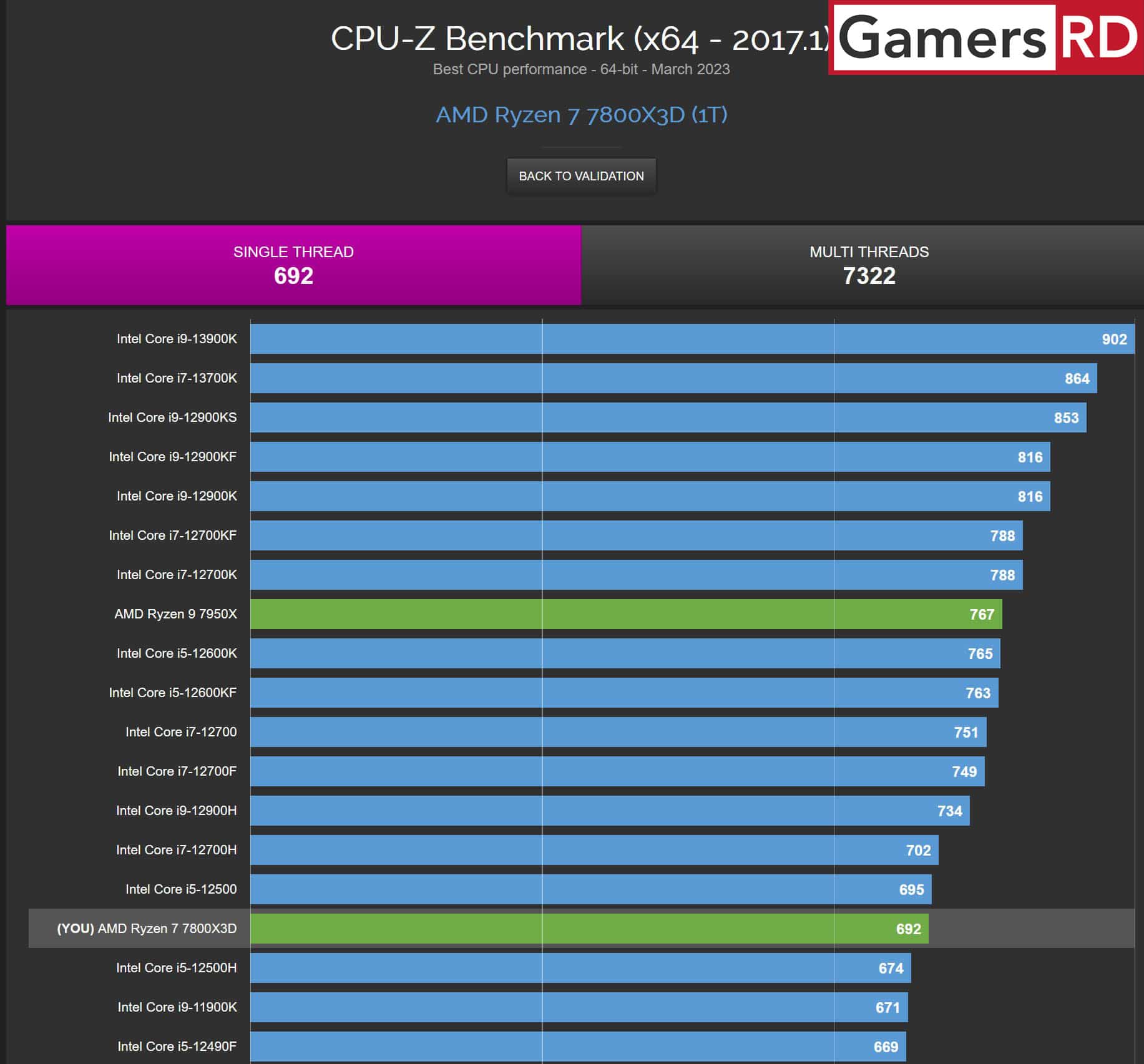

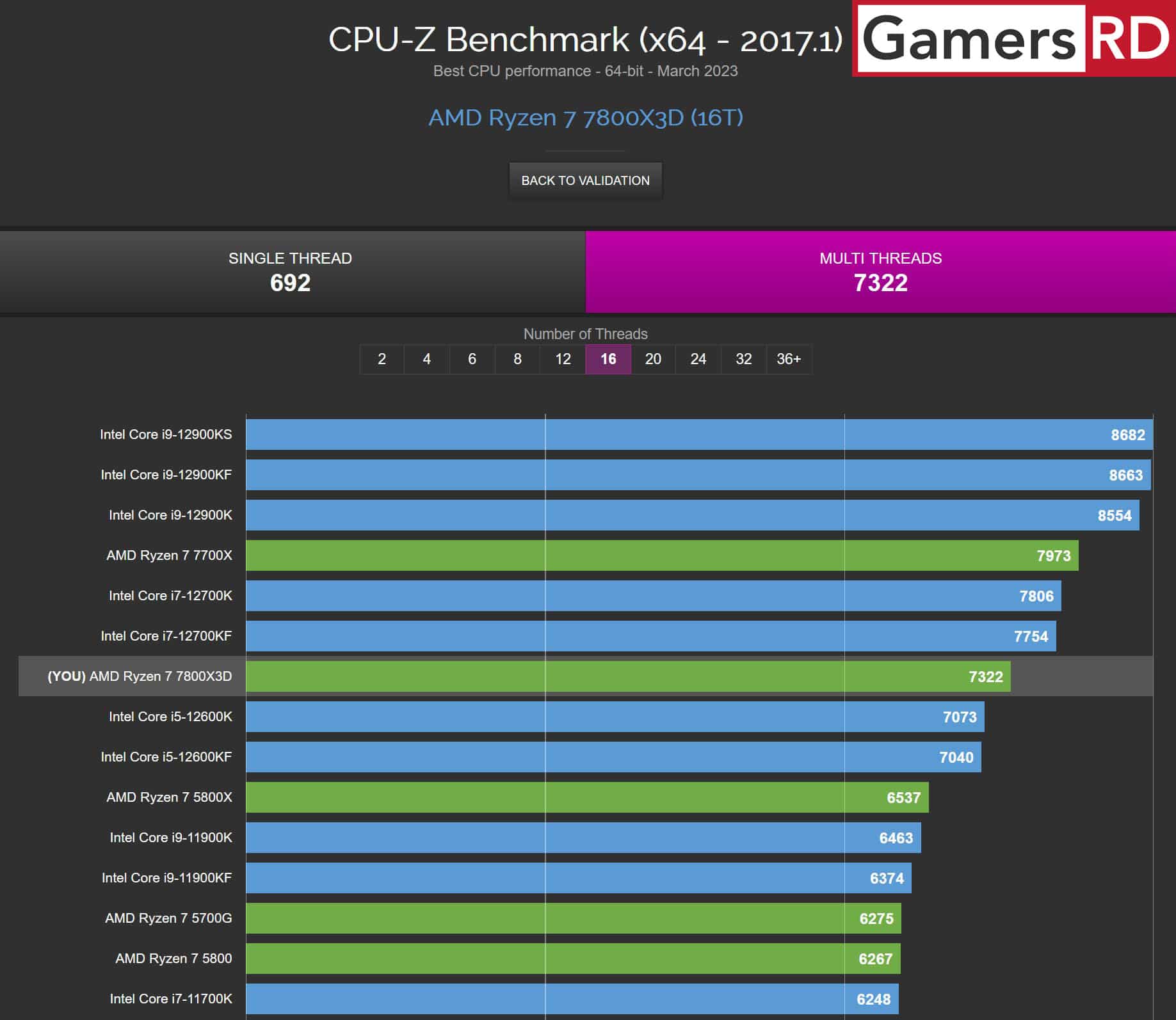

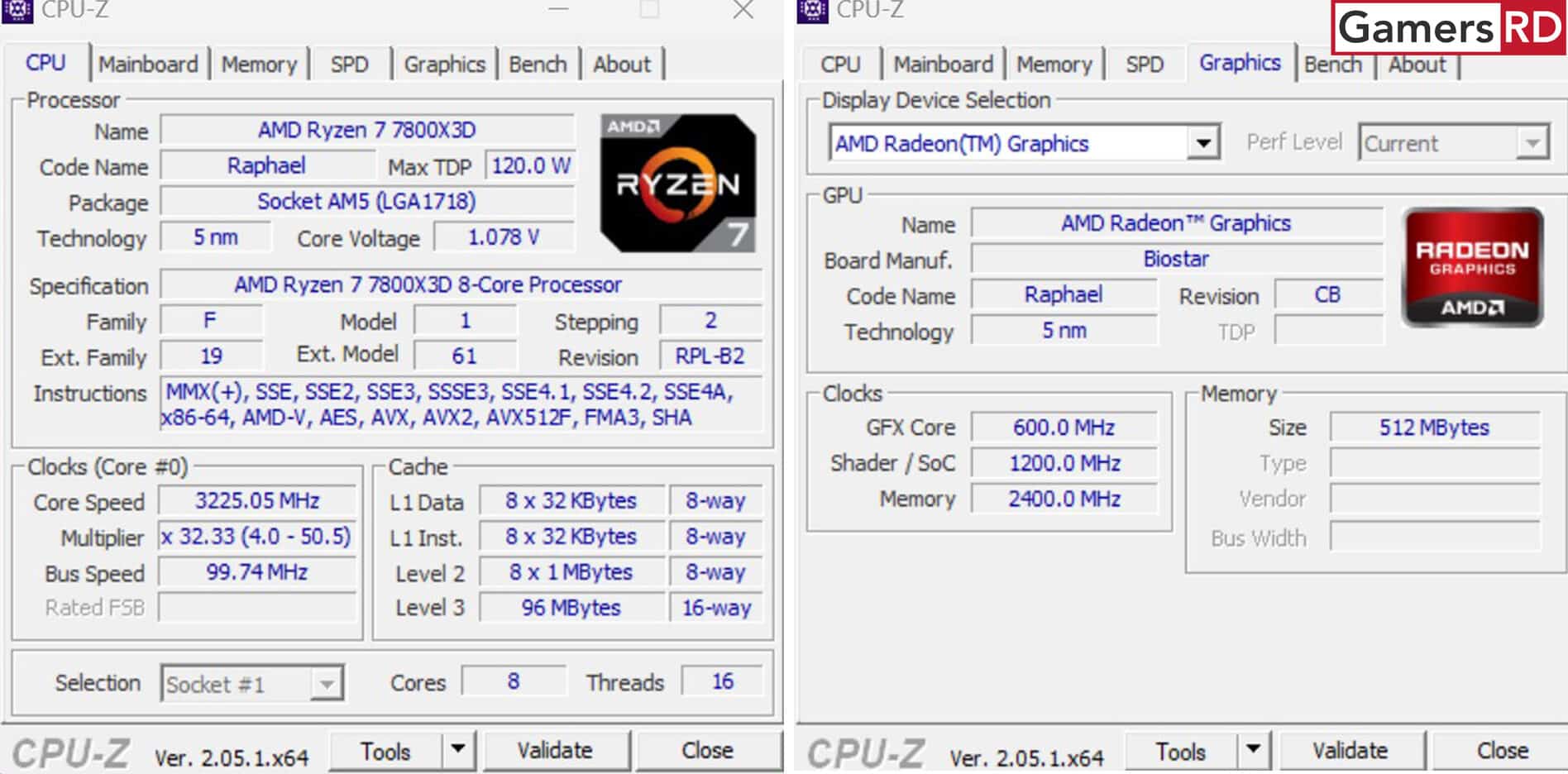

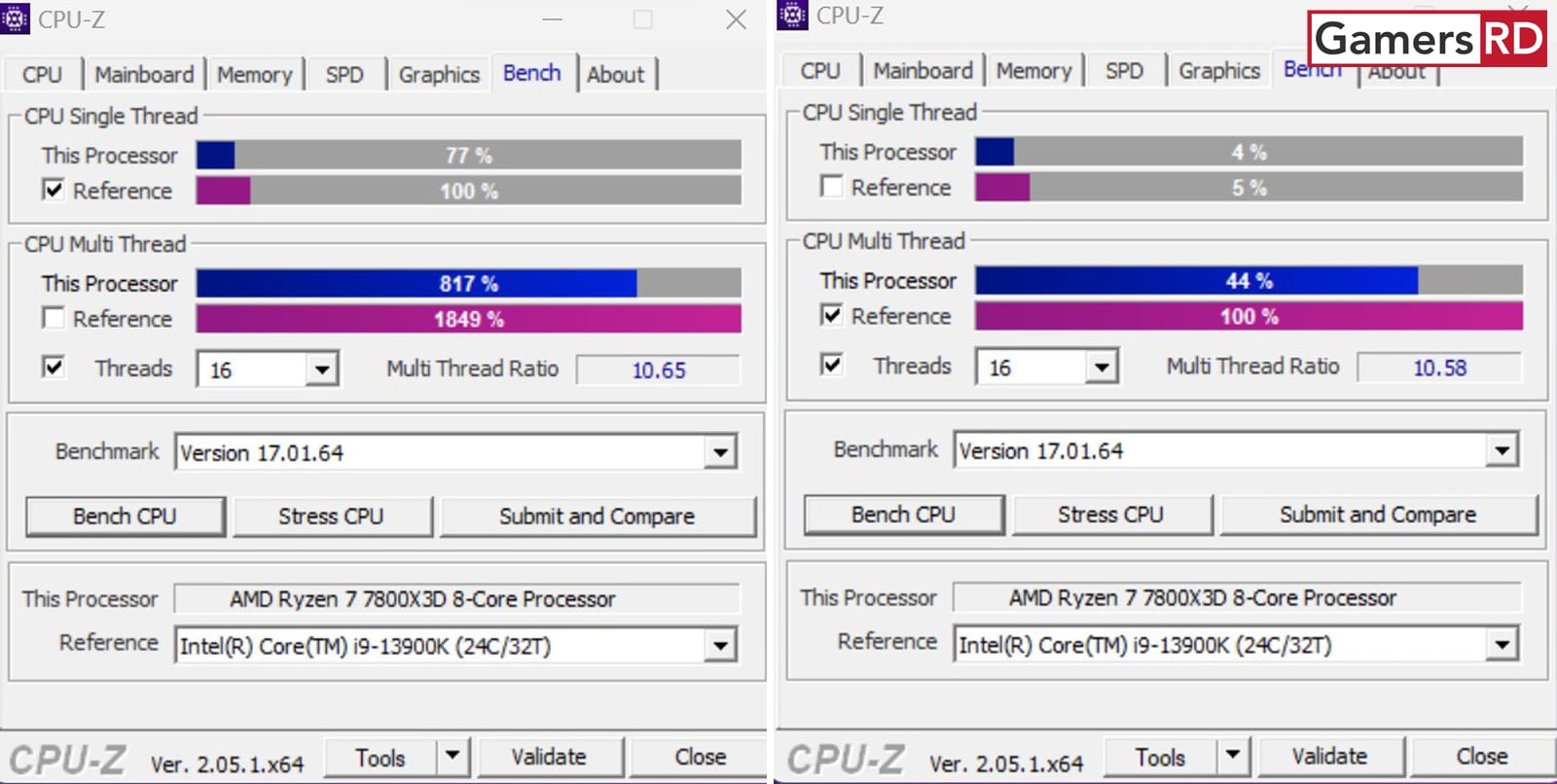

Otra prueba de CPU-Z pero en benchmark directamente probado en dos formas (Single Core o un solo núcleo y Multi Core o todos los núcleos). AMD ha decidido comparar este procesador con el de gama más alta de Intel, un i9 13900 K a lo que decidí comparar de igual forma para ver el rendimiento y para mi sorpresa este no cumple con las expectativas.

Como se puede ver en la prueba de un solo núcleo este se queda por debajo y también en la prueba de todos los núcleos. Obviamente en el caso de Intel tenemos un CPU con más núcleos y más potencia final pero de igual forma había que confirmar si realmente este procesador estaba a la altura como se menciona pero me ha defraudado.

Esta otra imagen nos muestra un poco sobre la comparativa con una amplia gama de procesadores de todo tipo, llamando mucho mi atención que uno de la misma familia rinda más, el Ryzen 7 7700x tiene mayor rendimiento que este CPU pero recordemos que este es un benchmark que realmente mide desde un punto de vista individual y probablemente el puntaje de los otros procesadores ha sido en base a otras especificaciones en la PC.

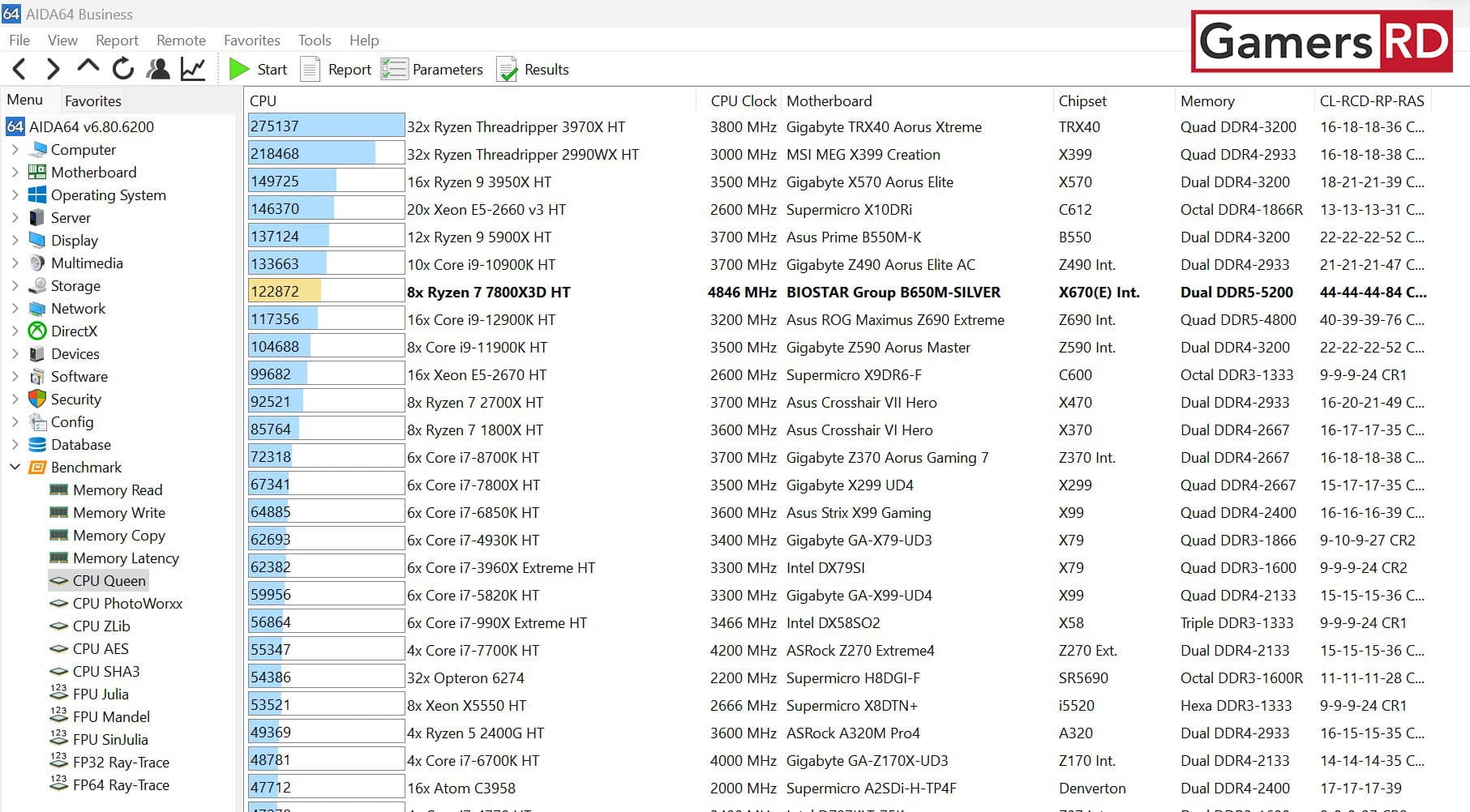

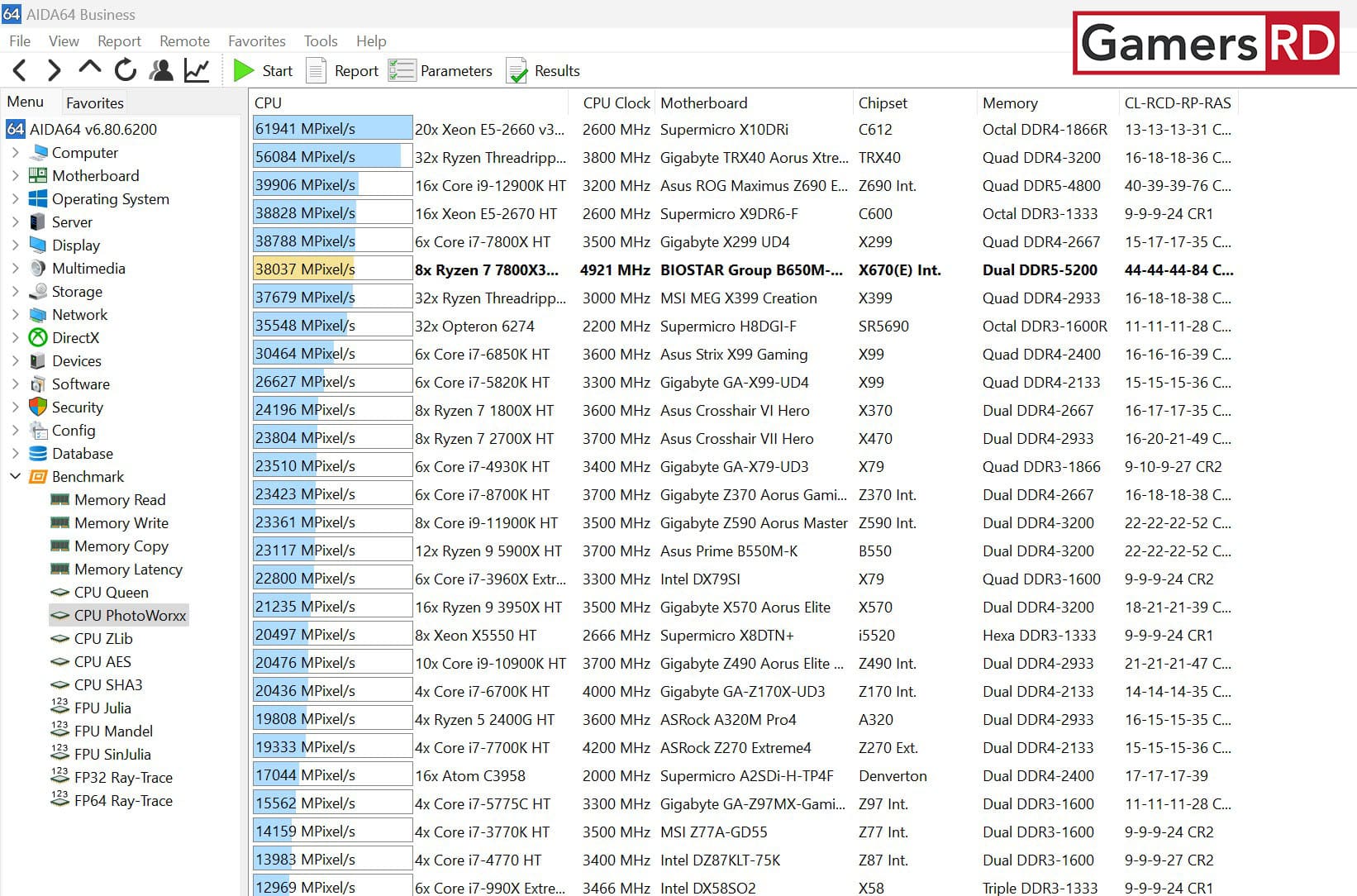

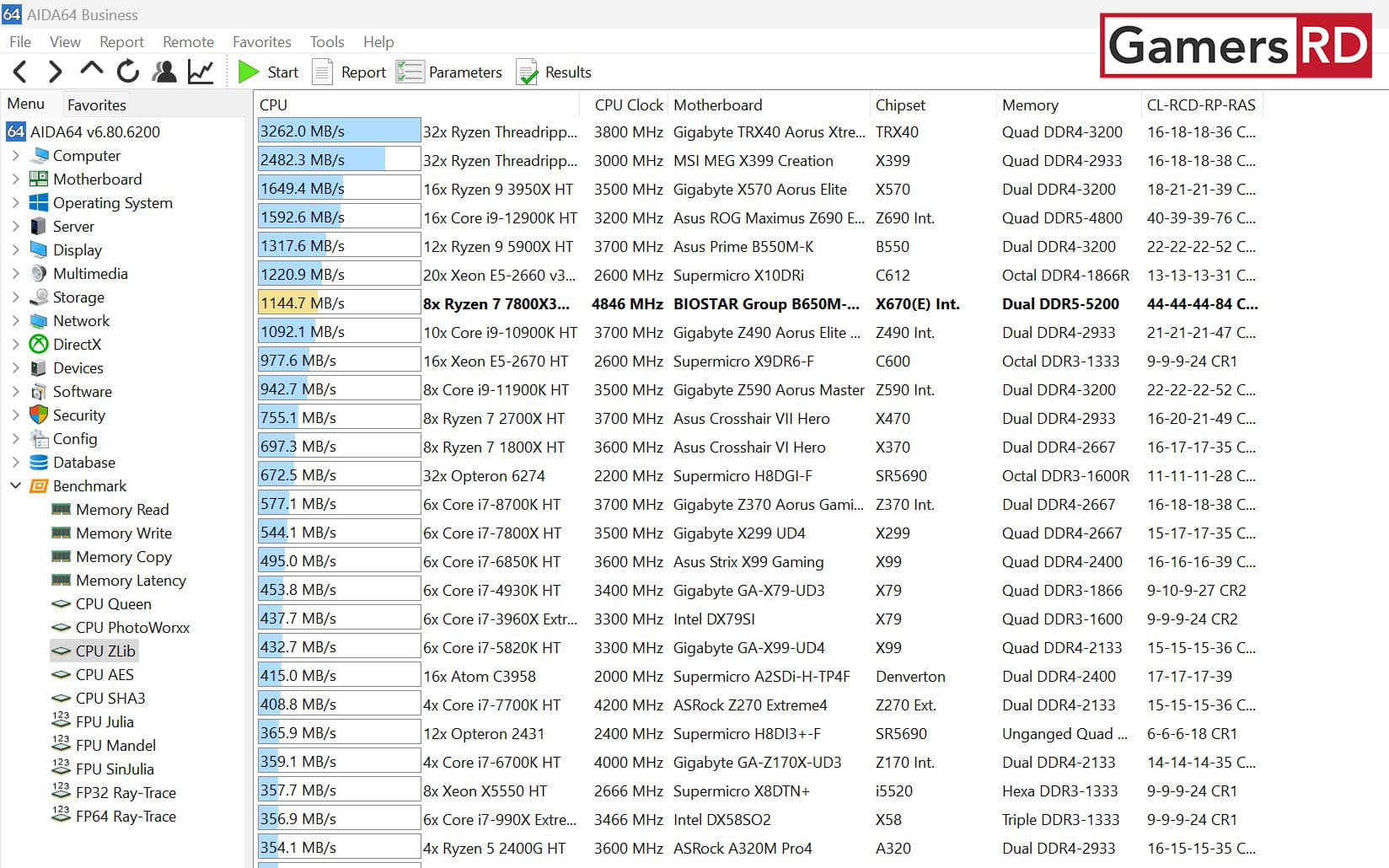

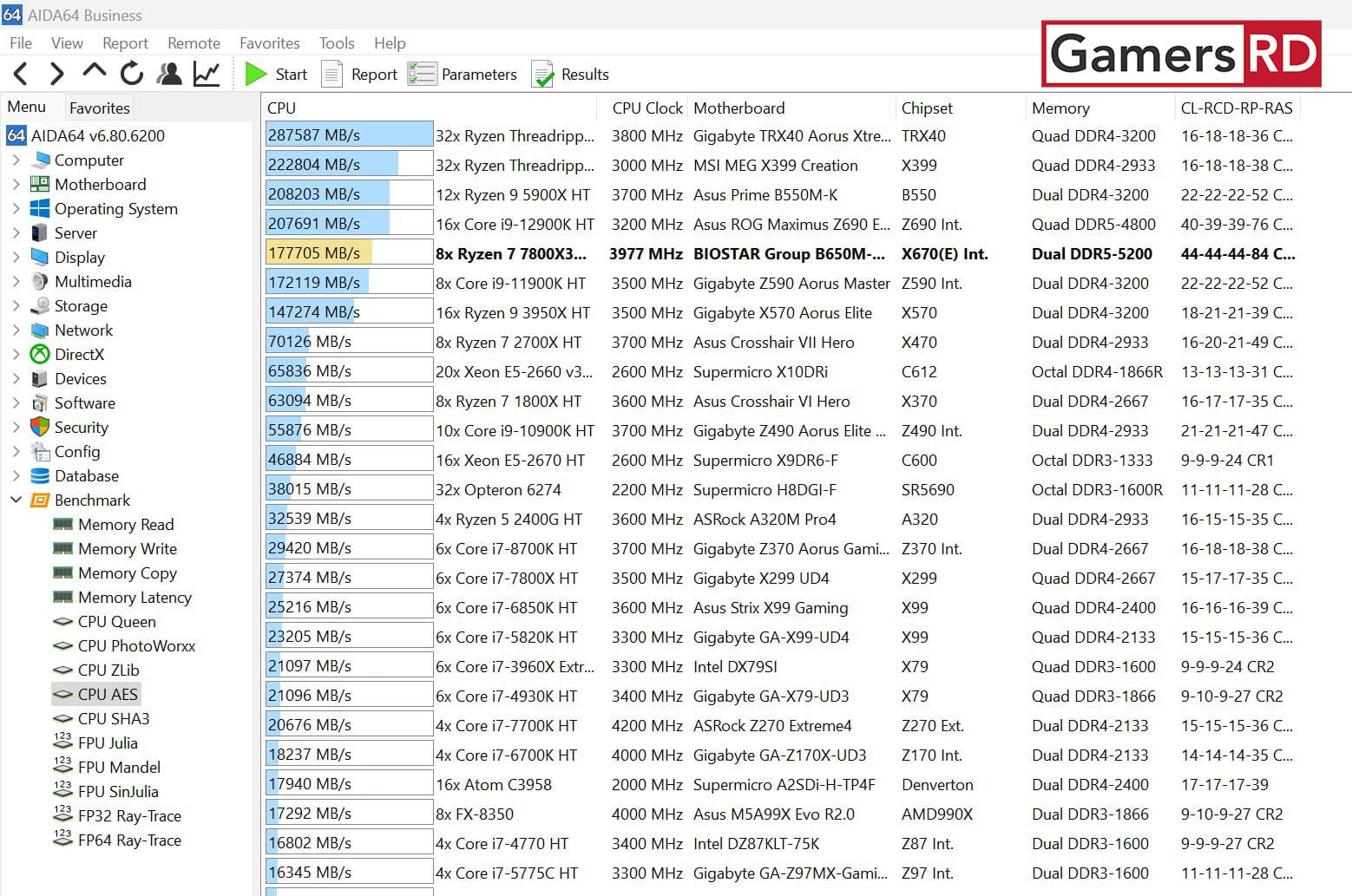

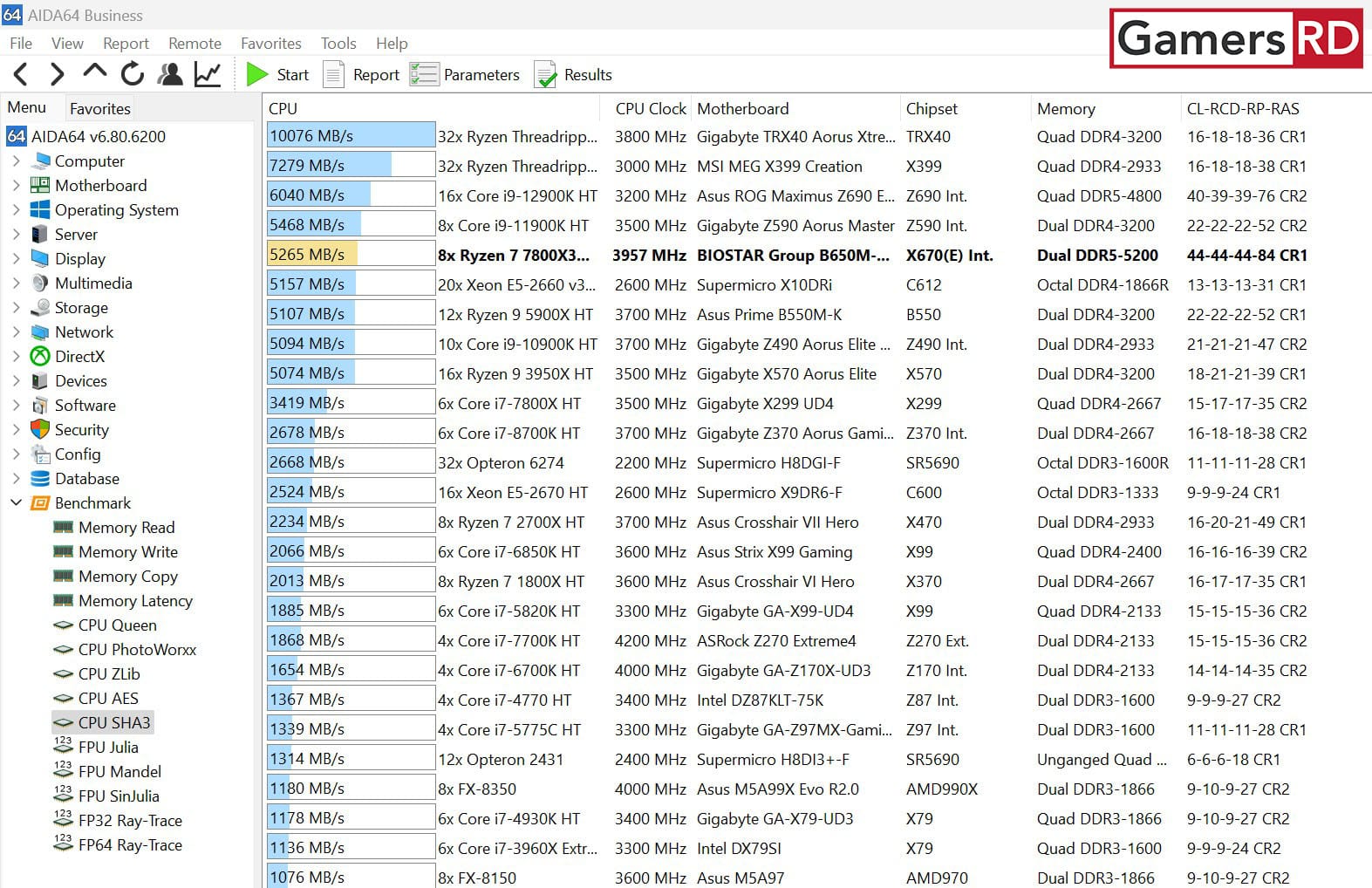

Otras pruebas con el programa AIDA64, demuestra que en algunos casos el procesador si demuestra ser un excelente competidor pero en otras pruebas no siempre es mejor incluso en comparación a la generación pasada. No necesariamente esto quiere decir que sea malo, en algunos casos el CPU de referencia tiene más núcleos y por ende el resultado puede ser un poco más alto.

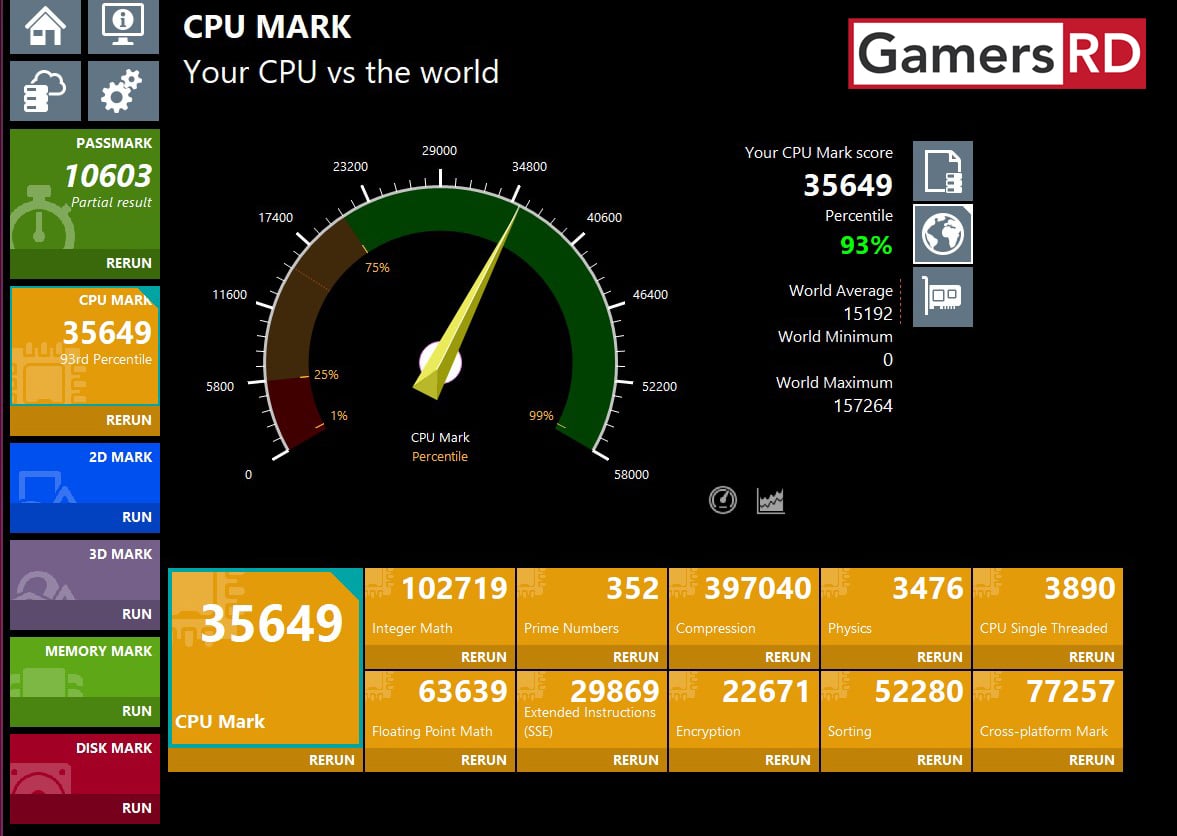

Una de las pruebas que llamó mucho mi atención es CPU Mark, en esta podemos ver como el resultado alcanza y confirma que el CPU esta en un 93% por encima de todos los otros procesadores del mercado, incluyendo los threadripper que tienen una alta cantidad de nucleos asi que personalmente yo esperaba un número más bajo.

A la hora de jugar

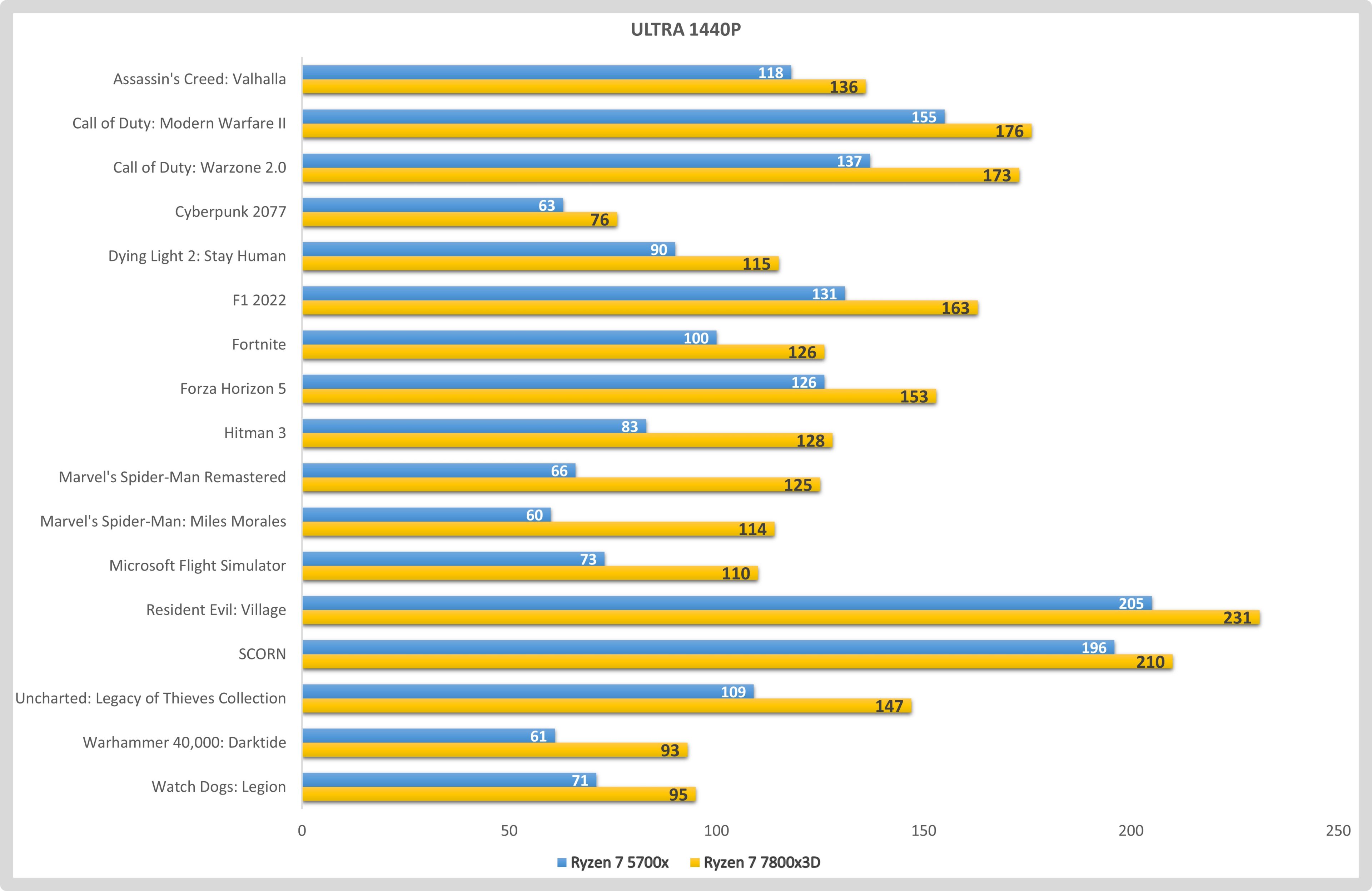

Las pruebas realizadas en los juegos como había comentado fueron realizadas con una RTX 4080 en los gráficos más altos posibles a una resolución de 1440p. No se utilizó DLSS ni ninguna mejora de escalado, en las capturas más abajo vamos a ver el comportamiento del CPU en juegos como Fortnite, Call of Duty: Warzone 2.0, Call of Duty: Modern Warfare II (Multijugador) y Microsoft Flight Simulator. Varios juegos de público diferente y que utilizan procesadores en diferentes maneras.

Lo que más llama la atención aquí es el comportamiento de la temperatura, 65C es el promedio en cada uno de ellos y podemos ver como los núcleos también se comportan de manera diferente. Obviamente estas capturas fueron tomadas en diferentes momentos donde no había enemigos ni mucho movimiento y por supuesto el enfoque no es solamente cuantos FPS estaba marcando sino que tanto se satura el CPU en estos juegos a lo que realmente sorprende ver un uso total del 5% pero en el caso de Warzone 2.0 se ve como los primeros núcleos ven una alta de un 77% de uso lo cual es notorio.

Sin importar el juego, Call of Duty ejecuta el mismo porcentaje también en el multijugador como pueden ver en la imagen más abajo:

Mientras que Microsoft Flight Simulator consume mucho más gráfica que procesador, el consumo bajo no más que un 31% con el primer núcleo y por supuesto el porcentaje total es de un 2%.

Fortnite de manera sorpresiva se encuentra en el centro de los juegos con un consumo esperado ya que la nueva actualización a Unreal Engine 5.1 hizo que el juego fuese más pesado con un uso esperado de 62% del primero núcleo y un porcentaje total del 4%. Algo importante es que el procesador se comportó con una temperatura aún mejor en mis horas de juego en Fortnite.

Por otro lado tenemos las pruebas realizadas de una lista de juegos junto a la comparativa entre el CPU de generación anterior. El Ryzen 7 5700x para mi fue uno de los mejores y durante todo mi tiempo de uso puedo decir que fue una excelente compra. Obviamente los resultados son de esperarse, el Ryzen 7 7800X3D sobrepasa en gran manera a este procesador pero en algunos juegos la mejora no es tan significativa, ejemplo en Cyberpunk 2077 o Resident Evil Village pero todo lo demás corre perfectamente.

La diferencia es clara y obviamente como es un procesador de generación nueva con mejor tecnología el rendimiento era de esperarse aunque la realidad es que no es una enorme ventaja. En comparación a los procesadores con la misma tecnología 3D V-Cache probablemente sea mejor adquirir el Ryzen 9 7900X3D que ofrece una mayor ventaja en rendimiento y con una diferencia de precio de $150 dolares mas.

En conclusión

El Ryzen 7 7800X3D es un CPU decente que llega para demostrar que puede competir incluso con los de mejor gama. Debo admitir que la tecnología 3D V-Cache es impresionante por lo que este le puede hacer a un CPU pero comparar a este con uno de mucho mejor gama es al mismo tiempo algo poco creíble por como este se desenvuelve. Los resultados de todas las pruebas realizadas dan a entender que no es un procesador malo pero no necesariamente bueno para decir que su rendimiento es excepcional. Con las pruebas realizadas en resoluciones 1440p y 4K me confirma que sobrepasa un poco las expectativas de un gamer casual que no tenga muchas exigencias. El procesador mantiene una temperatura “decente” bajo mucho estrés y eso vale la pena destacar pero lo que realmente no es de mi agrado es que para que podamos decir que compite con los de gama alta se deba llevar al extremo. Este no es un procesador para entusiastas pero si para el que quiere jugar sin tener que darle mucha cabeza a cómo rendirá su PC con juegos de esta generación lo cual es sorprendente. Este review fue realizado con un ejemplar facilitado por AMD.

Hola, excelente analisis. Tengo una Kraken Elite 360 y en ambientes normales, temperatura ambiente, solo viendo viedeos youtube y navegando la temperatura se mantiene entre 55 y 59 grados. Crees que sea normal? que ajustes debo hacerle a mi enfriamiento?

Saludos