Ha llegado ese momento de la historia en el que Ubisoft se toma otro turno en tratar de impresionar a una comunidad de gamers que, a decir verdad, está más cerca de la decepción absoluta que de cualquier otra cosa.

Con un 2024 lleno de lanzamientos cuestionables que perdieron tracción casi de inmediato y, en algunos casos, terminaron con números rojos en sus reportes financieros; muchos pensamos que había tras bastidores una obligación imperativa de que el lanzamiento de Assassin’s Creed Shadows sea un éxito rotundo y ello sería critico en lo que el futuro le depare a la compañía.

Luego de una inversión tan gigantesca como “Star Wars Outlaws” dando resultados completamente opuestos a los deseados, es de esperarse que las conversaciones con los inversionistas se pondrían complicadas e incómodas.

Desafortunadamente, Assassin’s Creed Shadows venía siendo víctima de una oleada gigantesca de controversia desde el momento de la revelación de su supuesto protagonista, un samurai de ascendencia africana con piel negra, y como los desarrolladores y la prensa mainstream defendían la decisión de una manera religiosa, inclusive ante reacciones negativas de parte de la audiencia japonesa.

De todas maneras, luego de un número de retrasos, finalmente se nos extendió una copia para review del juego y pudimos ver el producto final de un vertiginoso proceso de relacionamiento público y marketing.

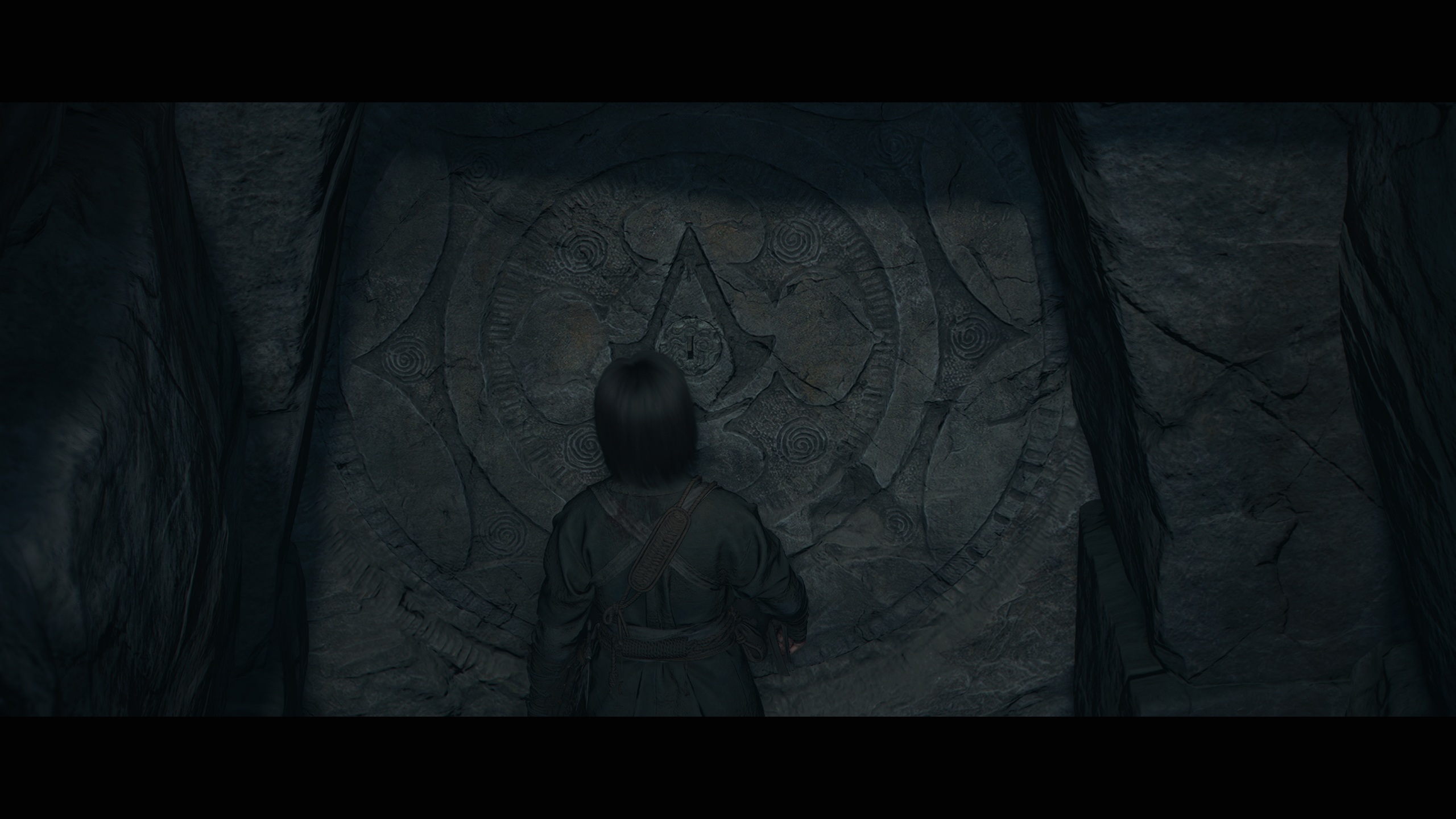

Entonces Assassin’s Creed finalmente nos llevó a Japón…

Cosa que los fans de Assassin’s Creed tenemos más de 15 años deseando y que no pudo esperar más tiempo para suceder.

Tomamos lo que nos toca y opinamos al respecto…

Nuestras aventuras en el pasado nos traen al siglo 16 en la conocida “época Sengoku”, donde había guerras civiles y desasosiego civil por izquierda y por derecha.

Se nos introduce casi de inmediato a nuestros personajes principales…

Yasuke: Conocido de principio como “Diogo”, por su nombre en portugués; pasa de ser un esclavo africano propiedad de la burguesía religiosa de Portugal, a capturar el interés del Señor Feudal Oda Nobunaga debido a su “peculiar color de piel y sus instintos de guerrero”.

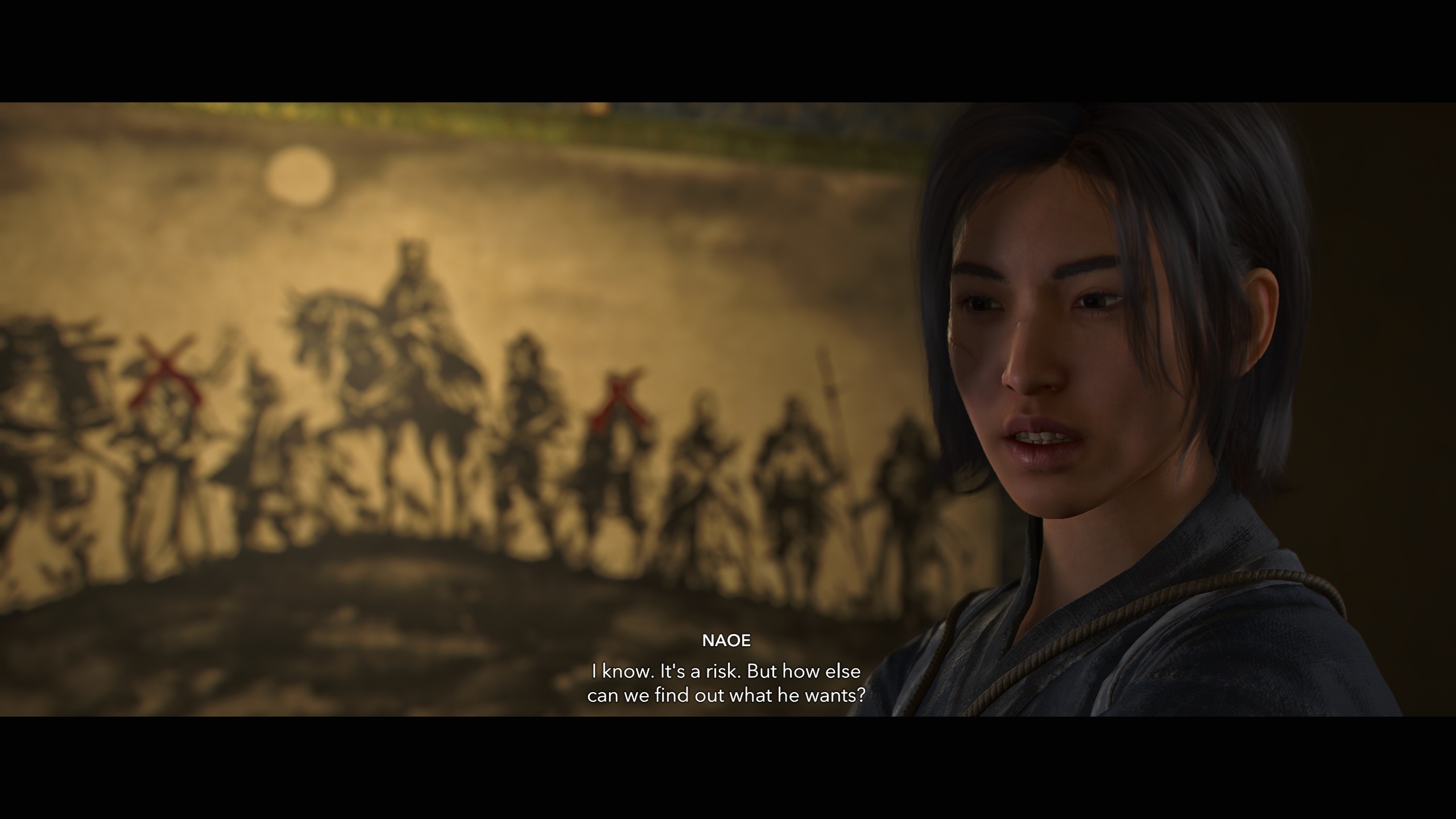

Naoe: La prodigiosa Shinobi proveniente de un clan introvertido y remoto de ninjas en la Provincia de Iga; la cual se verá involucrada en un viaje de venganza y crecimiento personal y quien, a toda sinceridad, parece ser la protagonista destinada y verdadera del juego.

La historia se introduce de una manera interesante que causara intriga positiva en la mayoría de los jugadores de antaño

Comenzando con dejarles saber que el juego pasa página en la introducción de Yasuke de una manera tan rápida y forzosa que empezó a causar sospechas en quien escribe.

Antes de los primeros 10 minutos de juego, estamos en control de Naoe, la otra protagonista, viendo a una prospecta asesina de una orden de asesinos que, aunque no es explícitamente mencionada de pronto, claramente existe entre los Shinobi de Japón.

Su historia se introduce de una manera que desde lo personal valoramos mucho.

En contraste a la mayoría de los personajes recientes de las demás entregas de Assassin’s Creed, el juego nos guía a través de cinemáticas y misiones que nos muestran a la joven Kunoichi en sus etapas de crecimiento y su versiones más verdes e inmaduras.

Hacia tiempo que Ubisoft no ponía tanto empeño en la introducción de un nuevo personaje. Donde tenemos contacto relativamente temprano con sus debilidades, sus defectos, sus seres queridos, sus origines y los traumas de su pasado que sirven de combustible a sus ambiciones presentes.

Lo cual nos trajo preocupación y cierta curiosidad, ya que este juego se vio en una ola colosal de controversia debido al tema de su “protagonista principal” siendo un Samurai de piel negra.

No obstante… Las primeras docenas de horas de juego parecen indiciar con cierta firmeza que su rol en el juego es secundario, opcional, y prácticamente trivial.

Si bien hay historias principales que estarán centradas en torno a él, la inmensa mayoría del juego, siendo un título de “Assassin’s Creed” (en el que los Samurai son presentandos como los “precursores del orden” y muestran una perspectiva antagónica), es definitivamente la historia de Naoe.

Naoe promete ser uno de los personajes más queridos de la historia de Assassin’s Creed, mientras Yasuke será visto por más de uno como una muletilla de la inclusión.

Hablemos de las cosas positivas primero, porque el apartado gráfico de Shadows es probablemente el mayor logro visual en la historia de Ubisoft

Tal y como acaban de leer.

Shadows trae los gráficos más impresionantes que hemos visto en un video juego moderno de Ubisoft.

Acompañado de cinemáticas sumamente bien logradas y con un nivel de fotografía de punta, la nueva Assassin’s Creed nos trae una de las ejecuciones de Ray Tracing más impresionantes hasta la fecha, acompañado de rediseños gráficos que hacen que hasta el cabello de los personajes se vea extremadamente realista.

La saga no es nueva al tema de lograr mapas basados en paisajes históricos y conseguir una estética de absoluta precisión basado en lo que diferentes escritores, historiadores y arqueólogos han ilustrado para consumo público.

No obstante, a esto se le agrega una superioridad visual tanto a personajes principales, como a los NPC de relleno, la fauna y la flora del entorno, con la posibilidad de renderizar todo como si fuese centro de atención.

Japón se ve exactamente como esperarías verlo en el siglo 16; acompañado de niveles de detalle que pocos juegos se atreven a ofrecernos con semejante exactitud.

En las conversaciones sobre lo que se anticipa de este juego, se han traído a colación un sin número de comparaciones con “Ghost of Tsushima”.

Sin embargo, siendo justos debido a la distancia en fechas de lanzamiento y los avances tecnológicos hechos en la última media década, Shadows es probablemente el umbral de detalle gráfico en lo que a juegos RPG basados en japón respecta.

La jugabilidad, por otra parte, quiere hacernos felices, pero se muestra renuente a descartar ciertas ideas modernas que no cuajaron adecuadamente

Sin darnos filtro al respecto, mientras estamos jugando con Naoe esto es lo mas cercano a un Assassin’s Creed clásico que hemos estado en mucho tiempo.

A la par con maravillas infravaloradas como “Assassin’s Creed Mirage”, nuestra ya muy querida nueva cara de la franquicia nos ofrece una jugabilidad sigilosa, metódica y se enfoca en desahiblitar enemigos desde las sombras sin causar muchos estragos.

Eso no significa que las herramientas necesarias para cuando las cosas se salen de control no estén a la mano.

Naoe ofrece parkour, un gancho con cuerda, kunais, pantallas de humo y flexibilidad de movimiento; mientras Yasuke ofrece un carácter mas brutal y de batalla frontal que a muchos les recordará la época de Odyssey y Valhalla; los cuales fueron criticados por no estar en sintonía con lo que Assassin’s Creed solía ofrecer como propiedad intelectual.

De pronto, jugar con Naoe definitivamente nos trajo a la época de antaño y hace que el juego, dada la época y configuración de turno, se sienta como lo que una mayoría esperaría de una entrega basada en una Japón medieval.

La parte más novedosa de la jugabilidad en Shadows es el completamente rediseñado árbol de habilidades especiales para Naoe y Yasuke; el cual logra exitosamente no ser tan grosero y confuso como el siempre tan tedioso skill tree que vimos en Valhalla.

Ambos personajes tienen arboles de habilidades separados y bastante bien medidos. Habilidades especiales que se acoplan a su estilo de juego acompañados habilidades pasivas que mejoran el flujo del combate a medida que vamos avanzando.

La parte mas interesante es la implementación de lugares de meditación y ciertas áreas de descubrimiento que nos recompensan con “puntos de conocimiento”, cuya tarea es juntar una determinada cantidad para desbloquear segmentos nuevos en los árboles de habilidades.

Lo que logra esta mecánica es motivar a los jugadores a explorar y tomarse su tiempo con el juego para mejorar el personaje de una manera sustanciosa.

Es un buen contrapeso para otro detalle que vimos con un ojo más escéptico. Ya que eliminar enemigos de manera deliberada, entrenar para conseguir puntos de experiencia, o explorar para recoger objetos y abrir cajas o cofres no recompensa tanto como en juegos anteriores y raya en pérdida de tiempo.

Sin embargo, sentimos que ciertos hábitos e implementaciones de los últimos 3-4 juegos se meten con la fluidez de lo que podría ser perfección absoluta.

Empezando con una renuencia a dejar ir las mecánicas de RPG de acción que vienen implementándose desde Assassin’s Creed Origins, en las cuales las áreas tienen niveles y stats que deben igualarse a nivel de armas, métricas y puntos de experiencia.

Todo acompañado de que si hay jugadores que gustan de explorar hay áreas que te dejaran aventurarte a frustración absoluta ante enemigos imposibles de vencer porque hay una barrera numérica forzosa y sin sentido donde un “asesinato” quita 1 punto de HP a un enemigo por estar 2 niveles por encima nuestro.

Y volvemos al error de los mapas innecesariamente gigantescos y la jugabilidad tediosa que causa hasta desórdenes de atención

Lo que nos parece que es el error más grande cometido por las últimas entregas de Assassin’s Creed queriendo ser juegos de rol masivos con mapas inmensos, una cantidad excesiva de aventuras secundarias, y millas cuadradas muertas de relleno demográfico.

Shadows en específico, tiene un molesto y tedioso sistema de “itinerario” que ni siquiera tiene la decencia de delinear aventuras principales de aventuras secundarias.

Por el contrario, nos ofrece un tablero con diferentes personajes secundarios y las respectivas misiones relacionadas a ellos, sin mucho lujo de detalle ni mucha idea de la continuidad.

Lo más conciso que se nos ofrece son los 12 enemigos principales en el centro de este tablero. Pero al jugador no se le dice como habilitar misiones que nos acerquen a ellos.

Por otro lado, personalmente hubiésemos dirigido mas recursos al departamento de animadores en una variedad de instancias.

El hecho de que Japón en el siglo XV-XVI estaba lleno de estructuras con techos de tejas inclinados prácticamente demanda un nivel de fluidez superior en el parkour y el movimiento acrobático en general.

No obstante, tanto las acrobacias de transporte como las animaciones de batalla en ciertos puntos se sienten torpes y llenas de pausas innecesarias que, si traducimos a física de mundo real, causarían muertes de inercia y momento que imposibilitarían semejantes acrobacias.

En el combate sucede mas o menos lo mismo, donde las transiciones de combate estándar a alguna habilidad o técnica especial normalmente se hacen mas obvias de lo necesario debido a una pausa tajante que rompe con la cadencia del combate.

Se ve aún más acentuado por una interfase de usuario poco intuitiva y relativamente lenta en comparación a la velocidad a la que sucede el combate en ciertas circunstancias.

Ver cuantas municiones de una herramienta quedan o que arma tengo equipada requiere de entrar en posiciones de combate aun cuando no es necesario. Lo cual hace que si quiero proactividad en mis estrategias debo incurrir a funciones o comandos que la pueden arruinar de principio.

A esta problemática se suma una cierta ausencia de variedad en lo que a animaciones respecta… Si usamos a Naoe con el Tanto, hay animaciones super emocionantes, mientras que las animaciones con la Katana se empiezan a sentir repetitivas relativamente rápido.

En el mismo acápite hay ciertos movimientos que en un juego con shinobis en el 2025 deberían suceder por defecto. Como movimientos de combate que nos permitan movernos de una superficie alta a una más baja, a veces referidos como ataques aéreos.

Concluyendo el apartado de la jugabilidad, seguimos en espera por el día en el que los desarrolladores de Assassin’s Creed finalmente decidan agregar algún nivel de desafío con sustancia a sus enemigos regulares.

Similar a las ultimas 3-4 entregas de Assassin’s Creed; instancias en las que todo debería terminar con un asesinato en sigilo termina siendo un combate cuerpo a cuerpo por razones de poco sentido forzadas al jugador.

Esto no seria un problema si por lo menos fuesen combates emocionantes que no estén llenos de animaciones repetitivas y predecibles cortesía de enemigos extremadamente torpes que pretenden abrumar al jugador con números excesivos o mecánicas muletilla.

Continuando con el apartado de sonido y composiciones…

Siendo esta una de las propiedades intelectuales del gaming moderno con melodías originales mas memorables e icónicas, normalmente los estándares para Assassin’s Creed suelen ser altos en el apartado musical y de diseño de sonidos.

Si no fuese por el hecho de que no logramos recordar como va la melodía de ningún soundtrack posterior a Assassin’s Creed Odyssey…

Shadows viene con diseños de sonido y actuación de voz super decentes, tanto en el lado de los voice overs en japonés como los que lleva la versión en inglés.

Los efectos de sonido son muy buenos y van acorde con lo que esta sucediendo visualmente, cumpliendo con su tarea de acentuar escenas y panoramas emocionales que acentúen tensión y pongan a los jugadores a sudar.

Donde sí empezamos a tener problemas es en la parte de la mezcla y la manera en la que el motor de audio del juego rutea ciertos sonidos en direcciones equivocadas o los pasa de volumen sin necesidad y de la nada.

Cosa que quien escribe, desde una perspectiva de compositor e ingeniero de sonido, puede hacerles saber que es relativamente sencillo de solucionar corrigiendo los procesos de automatización de volumen y paneo dentro de las señales de audio que son solicitadas por el motor principal del juego a tiempo real.

La musicalización del juego por lo general es muy buena, hasta que…

Por alguna razón, alguien en el equipo de desarrollo, de un grupo que se dedicó a tomar decisiones terribles, optó por introducir música moderna en los predios del indie rock y música electrónica en un panorama melódico sinfónico que esperaríamos ver lleno de instrumentos étnicos y conceptos musicales orientales.

Realmente no logramos comprender la reacción creativa detrás de esto, mas que tratar de reforzar ciertos estereotipos sociales modernos que un juego como este no necesita.

Mientras estamos moviéndonos a caballo o a pies en el mapa en general sin estar dentro de las indicaciones de una misión en específico, hay musicalización acorde y sutil que definitivamente ameniza la experiencia de explorar en un juego con un mapa inmenso y vasto.

No obstante, en el momento que las partes pre programadas del juego introducen modernismos dentro de un panorama sinfónico oriental, no resulta menos que destructivo a la experiencia en general.

Los tecnicismos y optimización todavía requieren ayuda de un driver y de ciertas actualizaciones que regulen la demanda de recursos…

La optimización de Assassin’s Creed Shadows de lanzamiento y sin presencia de una actualización de NVIDIA, si bien no es horrible, no va a la par con las configuraciones que se establezcan en el juego.

Viendo una ligera variedad de errores de renderizado gráfico y ciertos choques entre piezas de animación teóricamente impermeables, el resto es una que otra animación atascada que prácticamente el 100% de los juegos de Ubisoft en los últimos 15 años ha tenido en alguna capacidad.

Estuvimos realizando pruebas de rendimiento a varios niveles en el sistema de quien redacta, disponiendo de un i9 14900kf, RTX 4090 y 32gb de RAM a 5600 mhz.

Low Preset + Low RTX + No DLSS

Medium Preset + No RTX + No DLSS

High Preset + Medium RTX + No DLSS

Primer Very High Preset + High RTX + No DLSS

Segundo Very High Preset + High RTX + DLSS

Tercer Very High Preset + High RTX + DLSS + Frame Generation

Los valores presentados se muestran consistentes en términos de recuadros por segundo, con fluctuaciones mínimas de 10-20 FPS en circunstancias normales, y fluctuaciones de hasta 40 FPS en presencia de lluvia, pantallas de humo o fuego.

No obstante, las configuraciones de calidad más bajas no necesariamente agregan un valor sustancial en términos de la fluidez de la ejecución, siendo las diferencias entre un preset de calidad y otro prácticamente despreciables.

La mayor diferencia se observa al momento de agregar NVIDIA DLSS en modo “Quality” junto al DLSS Frame Generation. Llevándonos a los predios de los 140 FPS consistentes con calidad al máximo y los niveles de Ray Tracing más agresivos.

Ahora que todos los menesteres de este review se han ilustrado, hablemos del elefante en la habitación… Nuestro amigo Yasuke…

Porque tengo para decirte, hermano mío, que no te mereces el desastre que te han involucrado, y lo que falta…

Mas, o menos en la misma época que se lanzó Assassin’s Creed Mirage, Ubisoft empezó a hablar públicamente de un proyecto conocido como “Code Red”, que suponía ser una secuela de Assassin’s Creed en japón que narraría la historia de un “Samurai de piel negra”.

Por razones extremadamente obvias, esto gatillo una serie de debates, reacciones y discusiones en las redes sociales y plataformas de distribución.

Nosotros, desde lo personal, señalamos el gravísimo error de insistir en que no haya una continuidad narrativa entre un juego y otro.

Assassin’s Creed Mirage tomo un paso en la dirección correcta, continuando la historia de un personaje ya conocido y simplificando muchas de las complicaciones innecesarias que no fueron bienvenidas en los juegos anteriores.

No obstante, volvimos a cometer el mismo error de movernos de una continuidad incompleta para comenzar otra en un lugar y época remotamente distantes.

A medida que se fue revelando más información y ya conocemos términos de marca registrada como “Assassin’s Creed Shadows” y un supuesto protagonista principal conocido como “Yasuke”, a la par con el involucre de las infames empresas de “asesoría en diversidad e inclusión” junto a sus respectivos escándalos en propiedades intelectuales de otras compañías, no creo que haya falta elaborar en lo que sucedió luego.

Desde creadores de contenido que tienen tiempo vociferándose en contra de una cultura que existe a base de extorsión financiera y “tokenismo” de minorías que no están siendo representadas para mas que para ser utilizadas como escudo contra criticas negativas, hasta fans japoneses de la saga viendo un detalle detrás del otro y expresando su disgusto en redes sociales sobre lo irrespetuoso que es el juego a su cultura.

Se cree que este fue el escándalo que causó lo que públicamente se anunció como 2 retrasos en la fecha de lanzamiento del juego.

Directores creativos y desarrolladores en Ubisoft expresaron su deseo de ofrecerles a los fans la mejor de las experiencias y entendían que vale la pena retrasar el lanzamiento y asumir los costos gigantescos en los que se incurrirían por dichas tardanzas.

Sin crear ningún tipo de alivio en el rechazo preventivo que tenían los fans de la saga, lo que empezó a verse luego fue como Yasuke, el supuesto protagonista principal, era disimuladamente minimizado en las piezas de mercadeo, tomando Naoe su lugar como la cara del marketing del juego.

Dejando de lado la necesidad de expresar lo obvio, en el momento que tuvimos la copia del juego en nuestras manos todo empezó a cobrar sentido y hasta dio como resultado un experimento social interesante.

En la versión actual… Yasuke no está ni remotamente cerca a ser el protagonista principal. Su rol en el juego pasa a lo opcional y raya en lo trivial.

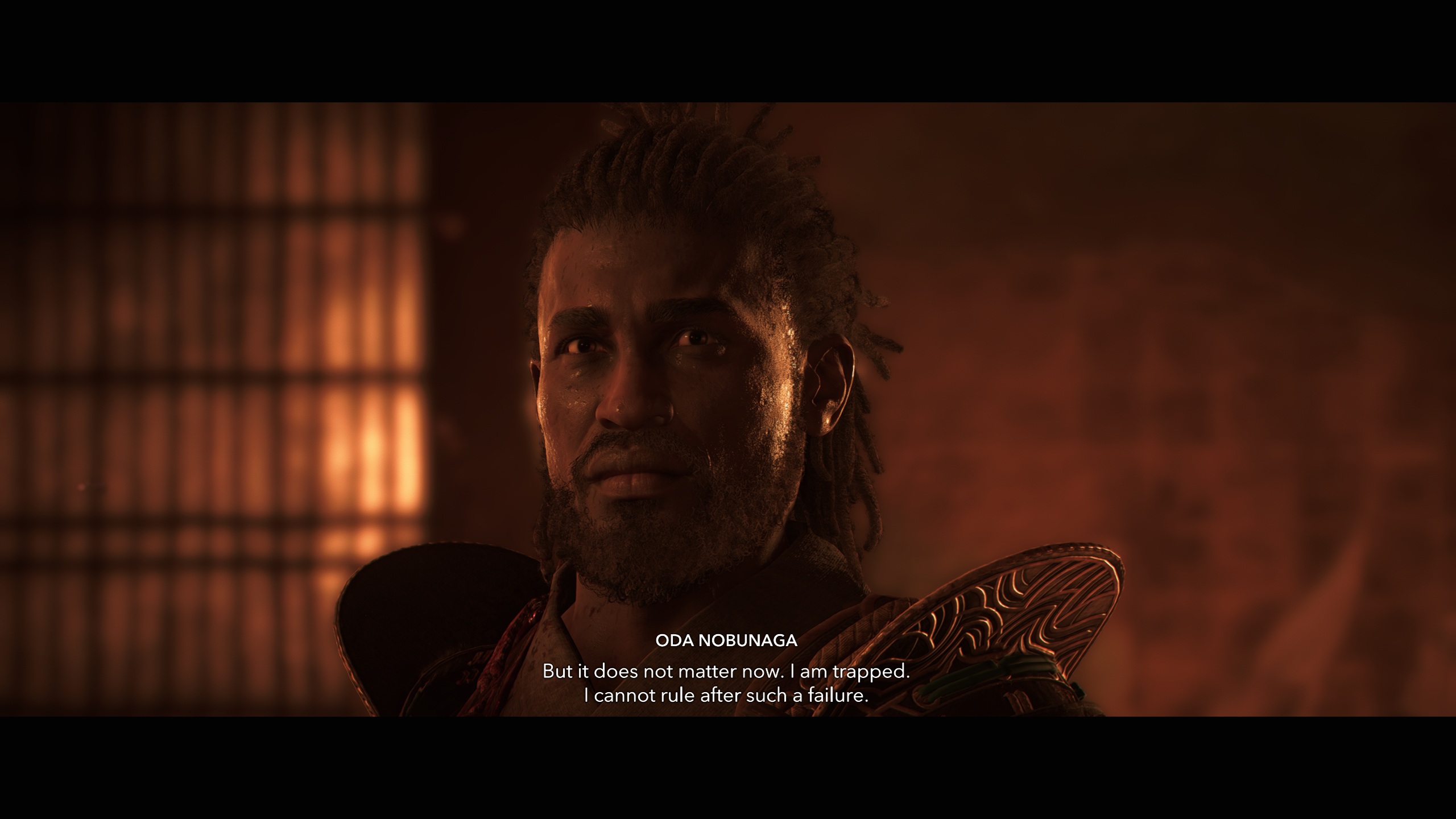

Si bien la primera cinemática del juego abre con Oda Nobunaga expresando una admiración por este hombre con piel peculiar e instintos de guerrero, y se pasa página relativamente rápido a lo que aparentemente fue el verdadero personaje principal del juego, el desarrollo de Yasuke como personaje deja muchísimo que desear.

Sin animos de entrar en spoilers, a los 6 meses de Yasuke pasar a ser propiedad de Oda Nobunaga y ser su nuevo “carga espadas”, nuestro pana ya anda en armadura de Samurai batiéndose en combate contra docenas de Shinobis completamente solo.

En una cinemática, Nobunaga con admiración y una sonrisa en la cara lo llama “mi armada de un hombre” … En 6 meses… Que conste que en el juego esto sucede en menos de 5 minutos.

Por otra parte, la historia de Naoe se ilustra de una manera extremadamente cuidadosa con los detalles, que se toma su tiempo para ilustrar todo adecuadamente y sin que nada se sienta muy lento ni muy acelerado.

Vemos como Naoe nace entre Shinobis y es expuesta a esto toda su vida, y tomamos parte de “side quests” en forma de recuerdos donde nos narran de una manera super bien lograda sus origines y las épocas en las que era entrenada por su padre para ser la maquina de matar que es en el presente.

El juego ilustra claramente que un personaje entreno toda su vida y aun opta por mostrarnos a este personaje en sus altas y en sus bajas; mientras el otro aparece, entrena por 6 meses, es el mejor en lo que hace, y se ve forzosamente glorificado.

¿Me pregunto dónde más hemos visto esa práctica?

No resulta menos que chocante ver un nivel de contraste tan alto entre lo que se nos estuvo vendiendo como los “protagonistas iguales” de un juego tan esperado y tan controversial al mismo tiempo.

Es casi como si Yasuke y Naoe fueron desarrollados y escritos por dos equipos radicalmente diferentes, y con niveles de talento artístico extremadamente distantes.

Uno de los personajes es cuidadosamente tallado y muestra un nivel de detalle y dimensión similar a los personajes de antaño de las primeras Assassin’s Creed; otro se muestra extremadamente apresurado y forzosamente glorificado con implicaciones de un ser infalible…

Y lo más importante… Hay uno de los dos personajes que raya tan en lo trivial, que el juego podría funcionar a la perfección en su ausencia absoluta.

Lo cual nos trae a la pregunta… ¿Realmente fue intención de Ubisoft de principio la adición de Yasuke a Assassin’s Creed Shadows?

Entraremos en teorías conspirativas y entretendremos la posibilidad de que Assassin’s Creed Shadows estuviese narrativamente decidido desde hace mucho tiempo, y en algún momento cayeron órdenes y demandas de parte del departamento financiero, dando entrada a obligaciones de cumplir con lineamientos de diversidad e inclusión.

Absolutamente todo lo que busca amplificar esas tan conocidas narrativas que rayan en lo hipócrita dentro de Assassin’s Creed Shadows lo hacen extremadamente evidente. Cada personaje o línea de diálogo que de alguna manera busca referenciar las majaderías políticas hollywoodenses del mundo del entretenimiento cae intencional y tajantemente fuera de lugar.

Tan evidente que muchos asumirían que a las grandes empresas del entretenimiento en realidad no les importa para nada el temita y solo están llenando cotejos con un mínimo de empeño.

Es simplemente vergonzoso que estas compañías se echen al medio promocionándose como “diversas, inclusivas y woke”, mientras hay una plétora de escándalos dentro del lugar de trabajo sobre el mal trato a los empleados y, no menos importante, muestran tan poco empeño e importancia a las causas progresistas que dicen defender.

Juegos parodia que usan a Yasuke como protagonista han puesto más empeño y dedicación en el personaje que el mismo juego original al que supuestamente pertenece.

Yasuke, hermano mío… Tengo para decirte que este juego nunca fue para ti, y tu fuiste solamente una métrica.

Concluyendo

Es casi como que Ubisoft tenía la fórmula de un Assassin’s Creed casi perfecto entre manos hasta que los susodichos “consultores en diversidad” entran a la ecuación y empiezan a cambiar detalles clave dentro del juego de una manera tiránica que desdeña el daño que pueden estar haciendo a la propiedad intelectual como tal.

Porque como ya sabemos… A este flamante público no les interesa el gaming.

Servicios como estos, teniendo un costo, seguro utilizan el dinero que pudo haber sido invertido en mejores animaciones y en enriquecer el juego conceptualmente de una manera que resulte bienvenida por los fans y que haga que los reportes financieros de Ubisoft se vean sonrientes.

Ubisoft por lo menos logro ofrecernos un juego entretenido, lleno de contenido y con vastas horas de juego que promete entretener a muchos por un largo rato. No obstante, no le hace un favor a la continuidad de Assassin’s Creed que convirtió a la marca en un fenómeno cultural.

Este review realizado en PC y la copia del juego es cortesía de Ubisoft.